Нижегородская областная психоневрологическая больница №1

Решаем вместе

Недовольны работой больницы?

Сообщить о проблеме

Государственное бюджетное учреждение здравоохранения Нижегородской области

«Нижегородская областная психоневрологическая больница № 1 им. П.П. Кащенко»

(ГБУЗ НО «НОПНБ № 1»).

Адрес: 603152, г. Нижний Новгород, улица Кащенко, 12а

E-mail: [email protected]

ВНИМАНИЕ!

В целях реализации мер по профилактике и снижению рисков распространения новой коронавирусной инфекции (COVID-19) администрация ГБУЗ НО «НОПНБ №1» предупреждает о строгом соблюдении использования средств индивидуальной защиты органов дыхания при нахождении в закрытых помещениях.

C 26 марта 2020 года ограничен прием посетителей во всех структурных подразделениях.

По вопросу состояния пациентов, находящихся на лечении в ГБУЗ НО «НОПНБ №1», обращаться к лечащим врачам по указанным телефонам с 14-00 до 16-00

(831)466-73-13 1-е женское психиатрическое отделение

(831)466-72-63 2-е женское психиатрическое отделение

(831)466-73-70 3-е мужское психиатрическое отделение

(831)466-72-50 4-е женское психиатрическое отделение

(831)466-17-46 5-е мужское психиатрическое отделение

(831)466-36-05 6-е мужское психиатрическое отделение

(831)466-72-90 7-е женское психиатрическое отделение

(831)466-73-30 8-е мужское психиатрическое отделение

(831)466-75-30 9-е детское психиатрическое отделение

(831)466-35-68 12-е мужское психиатрическое отделение

(831)466-73-21 13-е мужское психиатрическое отделение

Прием передачек осуществляется через дежурный персонал отделения, в котором находится пациент с 10-00 до 12-00 и с 16-00 до 18-00. Не принимаются скоропортящиеся продукты питания, допускаются только продукты длительного хранения: не портящиеся фрукты, конфеты, печенье, хлебобулочные изделия, бутилированная вода объемом до 1,5 л .

Не принимаются скоропортящиеся продукты питания, допускаются только продукты длительного хранения: не портящиеся фрукты, конфеты, печенье, хлебобулочные изделия, бутилированная вода объемом до 1,5 л .

Администрация.

В настоящее время ГБУЗ НО «НОПНБ №1» — это ведущее специализированное учреждение психиатрического профиля в области на 850 коек. В структуре больницы 11 стационарных отделений, диспансерное отделение, лечебно-диагностические службы и кабинеты. Единственное в области детское психиатрическое отделение на 60 коек отвечает современным требованиям, в отделении работают опытные специалисты: психиатры, педагоги, воспитатели, психологи. Больница является организационно-методическим центром по координации деятельности всех психиатрических учреждений области.

Сегодня в больнице трудятся более 500 сотрудников, в том числе много молодежи. Больница сильна своими традициями, трудовыми династиями, многие сотрудники имеют высшую квалификационную категорию.

За последнее время значительно улучшилась материально-техническая база, проведены ремонты отделений и служб, уделено большое внимание элементам интерьера и бытового комфорта.

За последние годы в больнице внедряется биопсихосоциальная модель оказания психиатрической помощи. Одна из сторон этой помощи — реалибитационная работа с пациентами, направленная на повышение социальной компетенции пациентов, на улучшение у них коммуникативных навыков, а также социальная защита и поддержка. Реалибитационная работа проводится во всех отделениях больницы высококвалифицированными специалистами.

С 1993 г. на базе больницы регулярно проводятся циклы усовершенствования медицинских работников среднего звена психиатрических учреждений здравоохранения и социальной защиты.

Сплав зрелости и молодости, опыта и поиска, ответственности перед коллегами и долг перед пациентами позволяют сотрудникам больницы решать сложные задачи в современных условиях.

Заботимся о здоровье ваших детей уже более 12 лет!

1 пациентов уже воспользовались нашими акциями сегодня

Узнайте о нас больше!

Для Вас только самые свежие и интересные

новости

- 11.

102021

102021Мы открылись в АКАДЕМИЧЕСКОМ! Наш пятый по счету филиал расположился в самом сердце Академического по адресу: ул. П. Шаманова 5/1 …

- 19.072021

«Детский Доктор» в Академическом В октябре 2021 мы открываем в Екатеринбурге 5-ый по счету филиал медицинской клиники. Он будет работать в самом молодом, современном и динамично развивающемся районе го…

- 06.102020

Экспресс-тест на COVID у вас дома! Помогает отличить ОРВИ от COVID-19. Результат через 15 минут!…

- 27.072020

благодарность за профессионализм эффективное сотрудничество на протяжении многих лет, высокий профессиональный уровень всех специалистов и врачей, качественное медицинское обслуживание пациентов.

- 29.052020

Приходите в клинику в маске Это необходимо для вашей безопасности и безопасности других людей. С 1 мая 2020 года посещать общественные заведения Свердловской области можно ТОЛЬКО в средствах индив…

- 29.052020

Тест на антитела к COVID-2019 Теперь это исследование вы можете сделать в «Детском Докторе». Сдать тест можно в любом из филиалов нашей клиники по предварительной записи. Мы проводим диагнос…

- 06.052020

консультации онлайн «Детский Доктор» сегодня проводит не только приемы в клинике, но и онлайн-консультации. Сейчас, когда многие из вас находятся дома, дистанционные консультации с.

..

.. - 14.042020

Комплекс УЗИ для малышей по ВЫГОДНОЙ цене! НСГ + УЗИ брюшной полости и почек + УЗИ тазобедренных суставов…

- 23.032020

- 28.022020

Проводим холтеровское суточное мониторирование Для диагностики работы сердца мы используем современный прибор. Он легкий, удобный и почти незаметен под одеждой. Самое главное, его результатам можно доверять…

- 22.012020

ДЕЛАЕМ СРОЧНЫЕ АНАЛИЗЫ Результат на электронную почту в течение 2-6 часов! .

- 12.122019

НАМ 10 ЛЕТ! Клиника «Детский Доктор» отпраздновала свой юбилей. Торжество прошло на днях в Камерном театре. …

- 21.112019

Миссис Екатеринбург — 2019 На городском конкурсе среди прекрасных участниц мы выбрали свою победительницу. Ею стала молодая мама, учитель русского языка Полина Булгакова. …

- 11.102019

Лучший специалист по медицинскому масажу За это почётное звание боролись массажисты из разных городов России. Конкурс прошел в рамках Международного конгресса VITA REHAB WEEK — 2019. Участие в нем также при…

- 23.092019

Клиника «Детский Доктор» — хорошее место Мы получили звезду и отличительный знак «Хорошее место» от Яндекс — самого популярного интернет-сервиса в России.

- 18.092019

Остаемся с вами на связи даже после приема Для наших пациентов мы разработали карту «Забота». Она позволит вам задать вопрос врачу по текущему заболеванию в течение 2 недель после консультации. …

- 18.022019

Наши врачи приняли участие в XXI Конгрессе педиатров России. Участие в таких конференциях позволяет нашим специалистам быть в курсе важнейших тем и лечить маленьких пациентов в соответствии с лучшими мировыми стандартами. …

- 14.022019

Новое слово в лечении плоскостопия Врачи медицинской клиники «Детский Доктор» освоили технологию изготовления уникальных ортопедических стелек.

Разработка пришла к нам из Новой Зеландии. …

Разработка пришла к нам из Новой Зеландии. … - 20.112018

Новый аппарат УЗИ высокой четкости В медицинской клинике «Детский Доктор» появился новый УЗИ-аппарат high – класса. Он обладает набором передовых инструментов, которые позволяют проводить исследования …

- 06.112018

Помощь детского хирурга В медицинской клинике «Детский Доктор» работает процедурный кабинет….

Посмотреть все новости

Руководители ПСПбГМУ имени академика И.П. Павлова

ИСТОРИЧЕСКАЯ СПРАВКА

1897 — 1899 первый директор Женского медицинского института (ЖМИ) —

профессор Василий Константинович фон Анреп

1899 -1905 — профессор Дмитрий Оскарович Отт

1905-1911 — профессор Сергей Сергеевич Салазкин

1911-1920 — директор ЖМИ (с 1918 г. — Петроградского медицинского института) —

— Петроградского медицинского института) —

профессор Борис Владимирович Верховский

1920-1921 — профессор Георгий Владимирович Шор

1921 — профессор Константин Клементьевич Скробанский

1922-1925 — профессор Федор Яковлевич Чистович

1925-1928 — директор 1 Ленинградского медицинского института (1 ЛМИ) —

профессор Константин Клементьевич Скробанский

1928-1930 — профессор Георгий Федорович Ланг

1930 — профессор Овсеп Назарович Карапетян

1931-1932 — профессор Дмитрий Александрович Глебов

1932-1936 — профессор Григорий Соломонович Кордовский

1936 — профессор Овсеп Назарович Карапетян

1937-1941 — профессор Леонид Харитонович Кечкер

1941-1943 — профессор Илья Давыдович Страшун

1943-1949 — профессор Николай Иванович Озерецкий

1949-1952 — профессор Иван Ефимович Кашкаров

1952-1966 — профессор Алексей Иванович Иванов

1966-1988 — профессор Владимир Алексеевич Миняев

1988-2008 — академик РАМН, профессор Николай Антонович Яицкий

2008 -2011- профессор Михаил Дмитриевич Дидур

2011 -2012 — профессор Сергей Михайлович Яшин

2012 по настоящее время — академик РАН, профессор Сергей Федорович Багненко

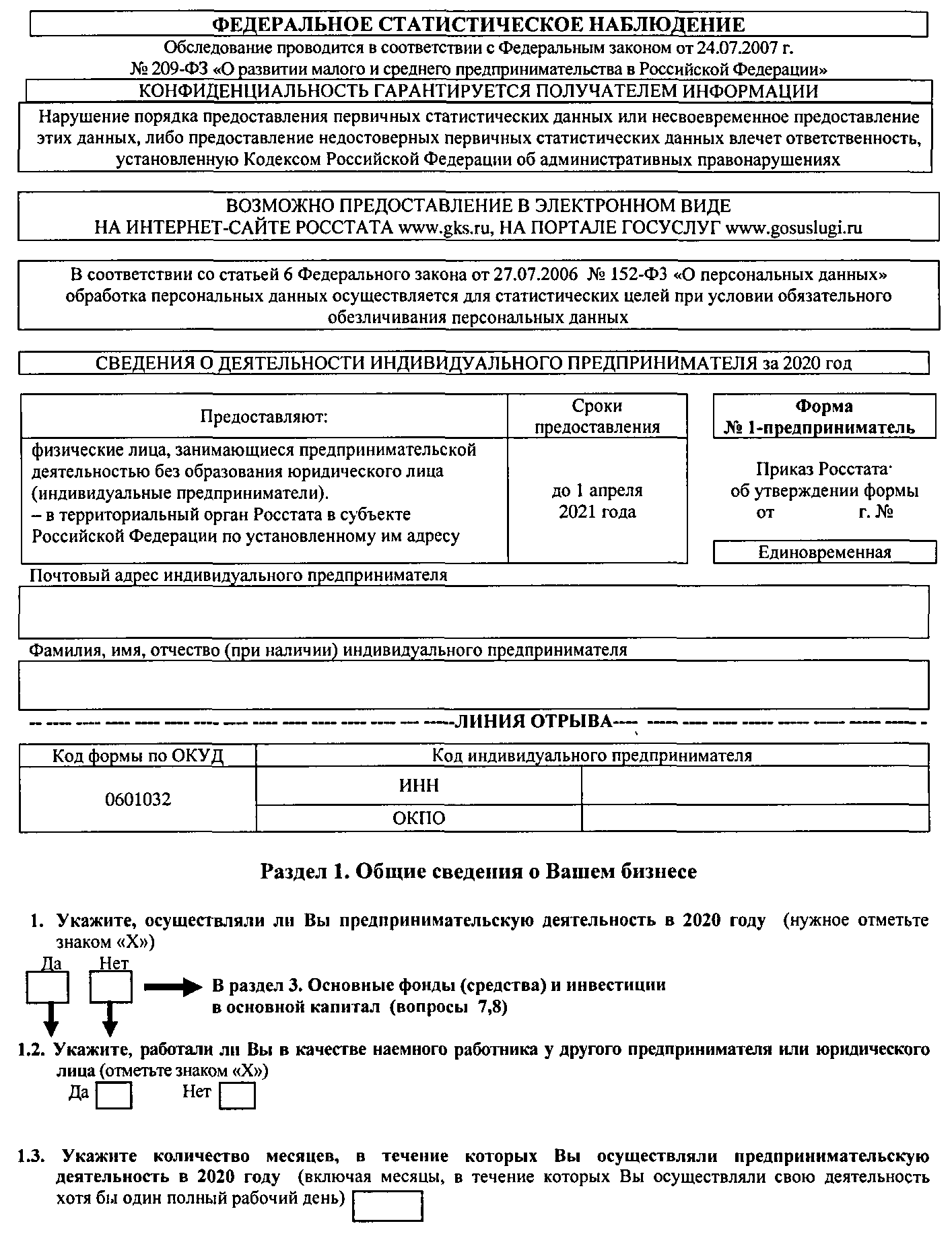

Росстат — Респондентам

30 декабря 2020 года – Информация о сдаче отчетности в электронном виде

Росстат информирует, что вступили в силу изменения в Федеральный закон «Об официальном статистическом учете и системе государственной статистики в Российской Федерации».

С 30 декабря 2020 года все юридические лица и граждане, осуществляющие предпринимательскую деятельность без образования юридического лица (индивидуальные предприниматели), обязаны предоставлять первичные статистические данные по формам федерального статистического наблюдения исключительно в форме электронного документа, подписанного электронной подписью. Для субъектов малого предпринимательства эта норма начинает действовать с 1 января 2022 года.

Переход на сбор информации в электронном виде является важным шагом на пути к упрощению работы с респондентами и повышению качества данных. Ранее, с 1 января 2020 года, в соответствии с Федеральным законом «О бухгалтерском учете» введена обязанность по предоставлению в электронном виде обязательного экземпляра бухгалтерской (финансовой) отчетности, что предполагает наличие у всех предпринимателей и организаций усиленной квалифицированной электронной подписи, которая может использоваться при предоставлении первичных статистических данных.

В свою очередь Росстат обеспечил условия приема от респондентов первичных статистических данных в электронном виде посредством Веб-сбора или через спецоператоров связи.

Как результат, большинство респондентов владеет необходимым опытом предоставления отчетности в XML-формате. Кроме того, по итогам 2020 года доля крупных, средних предприятий и некоммерческих организаций, предоставлявших статистическую отчетность в органы государственной статистики в электронном виде, составила более 90%.

При возникновении вопросов о практической реализации требований об обязательном предоставлении статистической отчетности в электронном виде территориальные органы Росстата всегда готовы проконсультировать респондентов и помочь им.

Дополнение от 14 января 2021 года

С 30 декабря 2020 года все организации и индивидуальные предприниматели (кроме субъектов малого предпринимательства) обязаны предоставлять в территориальные органы Росстата первичные статистические данные в электронном виде.

Понимая, что респондентам потребуется время для адаптации к новым условиям сбора отчетности, Росстат временно продолжит прием первичных статистических данных на бумажном носителе.

Временный порядок будет действовать до внесения в постановление Правительства Российской Федерации от 18 августа 2008 г. № 620 «Об условиях предоставления в обязательном порядке статистических данных и административных данных субъектам официального статистического учета» изменений, регламентирующих процедуру предоставления данных в электронном виде.

Вместе с тем Росстат рекомендует оперативно перейти к использованию электронного способа и внести необходимые изменения в процедуры подготовки статистической отчетности. Условия приема от респондентов первичных статистических данных в электронном виде посредством Веб-сбора или через спецоператоров связи Росстатом обеспечены.

Health Committee of St. Petersburg

Портал «Здоровье петербуржца»: цифровые сервисы управления здоровьем (видео)

Общегородской Портал «Здоровье петербуржца» — это городской ресурс электронных сервисов здравоохранения для удобного и оперативного доступа горожан к своей электронной медицинской карте 24 часа в сутки 7 дней в неделю.

13 December 2021 , 13:04

Где можно привиться вакциной «ЭпиВакКорона»?

Публикуем список медицинских организаций, где имеется вакцина ЭпиВакКорона

09 December 2021 , 15:26

Проект ДИСЛЕК: пациенты с сердечно-сосудистыми заболеваниями могут рассчитывать на бесплатное лекарственное обеспечение

Комитетом по здравоохранению инициирован Проект «Совершенствование системы постановки на диспансерный учет и обеспечения бесплатными лекарственными препаратами пациентов, перенесших острые сердечно-сосудистые заболевания, в том числе — на фоне новой коронавирусной инфекции в Санкт-Петербурге». Проект носит название ДИСЛЕК и начат рамках реализации Федерального проекта «Борьба с сердечно-сосудистыми заболеваниями».

04 December 2021 , 15:16

Пройдите Тотальный тест «Доступная среда», приуроченный к Международному дню инвалидов

Сегодня в РФ стартует ведущая акция в сфере инклюзии — тотальный тест «Доступная среда», который пройдет с 3 по 10 декабря 2021 года.

03 December 2021 , 09:48

В Перинатальном центре №1 прошло заседание Правления ТФ ОМС

В Санкт-Петербургском городском перинатальном центре №1 прошло выездное заседание Правления Территориального фонда обязательного медицинского страхования Санкт-Петербурга.

02 December 2021 , 18:12

Детский телефон доверия — 8-800-2000-122

С 2010 года Фондом поддержки детей, находящихся в трудной жизненной ситуации, совместно с органами исполнительной власти субъектов Российской Федерации реализуется Всероссийский проект «Детский телефон доверия 8-800-2000-122», направленный на оказание экстренной психологической помощи по телефону детям, подросткам и их родителям.

01 December 2021 , 11:03

Новости — Правительство России

О мерах по противодействию новой коронавирусной инфекции в России.

Из стенограммы:

Дом Правительства, Москва

Брифинг руководителя Роспотребнадзора Анны Поповой

government.ru/media/persons/240×240/AgC9a8Z4lsFWOtTIV7Xr8gveAJEQ3zGy.png» data-position=»Руководитель Федеральной службы по надзору в сфере защиты прав потребителей и благополучия человека» data-url=»/persons/388/»>А.Попова: Сегодня три месяца, как мы боремся с новой инфекцией. Борется весь мир. Я напомню, что 31 декабря предыдущего года Китайская Народная Республика объявила об осложнении эпидемиологической ситуации в Китае, сообщила об этом во Всемирную организацию здравоохранения. Именно с этого дня мы отсчитываем комплекс мероприятий, которые мы проводили и проводим под руководством оперативного штаба Правительства Российской Федерации, Правительства Российской Федерации, руководства страны.

Первый барьер, который мы поставили и который

работает на сегодняшний день, – это санитарно-карантинный контроль на пунктах

пропуска на границе. На сегодняшний день досмотрено 5 333 242

человека. И мы эту работу продолжаем. Плотность контроля на границе остаётся

крайне важным элементом защиты населения Российской Федерации от этой,

абсолютно понятно, крайне серьёзной на сегодняшний день и сложной проблемы.

Мы видим целый ряд стран, в которых ситуация развивается по крайне неблагоприятному сценарию, имеет взрывной рост, рост по экспоненте. Российская Федерация сегодня взрывного роста не имеет, мы держим несколько дней подряд на одном и том же коэффициенте прирост – 1,2. И для этого принимается целый ряд мер, я скажу об этом чуть позже.

Я бы хотела отметить, что каждая эпидситуация развивается в четырёх фазах, это общепринятое правило.

Первая фаза – это когда есть угроза или есть абсолютно единичные случаи, которые регистрируются.

Вторая фаза – когда есть единичные случаи завоза, которые мы определяем, но нет последовательного распространения в стране.

Третья – когда есть заболевшие, связанные с теми, кто привёз инфекцию. Как правило, это уже большее количество людей.

И четвёртая – когда источник инфекции для каждого заболевшего установить не удаётся, то есть когда это развитая ситуация и заболевших большое количество.

Российская

Федерация – страна очень большая, мы этим гордимся. С огромным количеством

регионов. 85 субъектов Российской Федерации сегодня находятся в разной стадии

развития эпидемиологической ситуации.

С огромным количеством

регионов. 85 субъектов Российской Федерации сегодня находятся в разной стадии

развития эпидемиологической ситуации.

Брифинг руководителя Роспотребнадзора Анны Поповой

За период этих трёх месяцев нам удалось отразить, так скажем, три атаки.

Первая – когда очаг, мощный и большой, был в Китайской Народной Республике, с которой у нас огромная сухопутная граница и очень интенсивные миграционные связи. Но нам удалось выполнить весь объём необходимых ограничительных мероприятий и сократить количество заболевших всего до двух человек – граждан Китайской Народной Республики (напомню об этом). Распространения эта ситуация не получила.

Следующий этап

был, когда наши сограждане вернулись после коротких праздников в 20-х числах

февраля, и нам тоже удалось локализовать эту ситуацию. Она развивалась в

течение последующих двух недель.

Она развивалась в

течение последующих двух недель.

И после длительных выходных, с февральских по мартовские, после выходных дней начала марта большое количество россиян вернулось в страну. В этот период уже были очень серьёзные осложнения эпидситуации во многих странах мира. Здесь мы получили серьёзный рост регистрации случаев, связанных с возвращением наших граждан из разных стран, и затем – возникновение контактных случаев по приехавшим.

На сегодняшний день в

разных субъектах Российской Федерации разное развитие эпидситуации. Сегодня 45

субъектов находятся в первой или второй фазе эпидемического процесса. Остальные

субъекты – в третьей, между третьей и четвёртой, то есть там эпидпроцесс

нарастает. Каждой фазе развития эпидпроцесса соответствуют свои

противоэпидемические мероприятия, свои ограничения, которые предпринимаются в

каждом субъекте или в нескольких субъектах, как это происходит в Московской

агломерации, для противодействия распространению столь опасного вируса.

Эти решения принимаются, вся система ограничений реализуется в соответствии с законом о санэпидблагополучии населения – 52-м федеральным законом, на основании очень серьёзного и подробного эпидемиологического анализа (и оперативного, и ретроспективного), с учётом всех данных мониторинга, прогнозов и оценки рисков.

Главные государственные санитарные врачи в субъектах готовят свои предложения или предписания главам субъектов. На основании этих документов решения о тех или иных ограничениях принимаются главами субъектов Российской Федерации, высшими должностными лицами исполнительной власти в каждом из субъектов. Поэтому эти решения могут быть не абсолютно одинаковыми. Они соответствуют той ситуации, которая складывается.

Но учитывая, что

общая ситуация в стране на сегодняшний день, как я уже сказала, не имеет

взрывного роста, что связано в значимой степени с тем, что мы принимаем

своевременно все необходимые меры, одной из крайне важных мер является

сокращение контактов.

Я хочу сказать, что всем четырём фазам свойственны и общие требования. Где-то есть отдельные. Но самое главное, самое важное требование для любой инфекционной болезни – это ограничение контактов. Инфекционная болезнь передаётся от человека к человеку, и главный способ её остановить – это прекратить непосредственное общение людей друг с другом и таким образом остановить передачу инфекции от одного человека к другому.

Самое первое, что было сделано, это прекращение массовых мероприятий, спортивных мероприятий, приостановление деятельности тех объектов, где люди общаются между собой очень много. Это, безусловно, режим самоизоляции, когда люди находятся дома. И конечно, крайне важно – режим самоизоляции для групп риска.

Группы риска

были определены с самого начала – и в одном из первых постановлений Главного

государственного санитарного врача было предписано обратить особое внимание и

взять на учёт всех людей старше 65 лет и людей с хронической патологией, для

того чтобы защитить именно их. Они болеют тяжелее всех, они требуют самого

большого медицинского обеспечения в период своей болезни. И вот такие люди

должны и в сегодняшний период, и до самого окончания эпидситуации находиться

дома и сократить свои контакты до минимума, что и было сделано.

Они болеют тяжелее всех, они требуют самого

большого медицинского обеспечения в период своей болезни. И вот такие люди

должны и в сегодняшний период, и до самого окончания эпидситуации находиться

дома и сократить свои контакты до минимума, что и было сделано.

И конечно, когда ситуация развивается, очень важно сократить количество контактов, как я уже сказала. Эта неделя (а по факту это больше семи дней, это девять-десять дней), когда мы разобщены, когда мы имеем возможность не общаться даже в рабочих условиях, – это большой вклад в дело противодействия распространению нового вируса. Это крайне важное решение, крайне важный указ, который позволяет снизить степень распространения и скорость распространения вируса, что, безусловно, сегодня присутствует и будет присутствовать какое-то время.

Вы знаете, что

период инкубации для этого вируса – 14 дней. И период разрыва связей передачи

тоже должен быть не менее 14 дней. Но 14 дней – это, конечно, недостаточно. Этих

дней в разных ситуациях должно было бы быть больше.

На сегодняшний день мы видим определённый результат, но очевидным он станет, только когда разрыв цепочек будет распределён по времени.

И ещё очень важен, на мой взгляд, такой элемент, как информирование населения. Кроме временного разрыва связей между людьми для исключения передачи вируса, – информирование населения. Донести до каждого риски, связанные с вирусом, донести до каждого возможности защитить себя от этого вируса – они не такие сложные, но абсолютно действенные. И сегодня они защищают и спасают здоровье многих.

Для того чтобы

эта информационная кампания стала широкой и доступной, сделано очень многое.

Создан специальный сайт «Стопкоронавирус.рф», который очень востребован

и содержит всю имеющуюся на сегодняшний день информацию и о

состоянии дел в стране в связи с коронавирусом, и о том, какие меры

принимаются, и о том, о чём каждый из нас сегодня должен знать, – мерах защиты

самого себя и своих близких от этой новой угрозы, нового вызова, который

сегодня вынуждено отражать всё человечество.

Я бы хотела также отметить, что есть этапы, когда решения принимаются различные – на разных уровнях и на разных территориях. На сегодняшний день всё, что требуется, что нужно сегодня, выполняется. Одним из важных элементов является готовность клинической базы. У нас в стране в результате скоординированных выверенных действий было два с половиной месяца для того, чтобы все необходимые мероприятия развернуть и предпринять. И конечно же, выявление заболевших из общего количества людей, которые живут на той или иной территории, а именно тестирование.

На сегодняшний день мы тестируем население Российской Федерации отечественными тестами, которые нарабатываются в должном количестве, их много у нас. Достаточное количество специалистов, которые могут делать эти тесты. И если на первых этапах тестированием занимались только специалисты Роспотребнадзора, то начиная с марта сюда вовлекаются специалисты системы здравоохранения, которая тоже оснащена этим оборудованием.

И последние полторы недели – это частные компании,

лаборатории, которые также включились в общее дело – тестирование населения

Российской Федерации.

Таким образом, общими усилиями с 1 марта по сегодняшний день нам удалось значительно увеличить количество тестирований в день. 1 марта это было 2 тысячи, сегодня это порядка 36 тысяч ежедневно. Мы проводим исследования для того, чтобы определить, выявить своевременно тех людей, которые инфицированы новым коронавирусом, (и в дальнейшем оказывать им помощь и обеспечить необходимые мероприятия), которые инфицированы новым коронавирусом.

На сегодняшний день у

нас высокий удельный вес лиц, которые не имеют симптомов, среди тех, кого мы

определили уже в результате тестирований. Сегодня чуть больше 20% всех, кого мы

выявили, симптомов не имеют. И только 14% имеют признаки и клинику пневмонии и

имеют тяжёлое или среднетяжёлое течение. Для всех есть койки, для всех есть

специализированная медицинская помощь, и она оказывается. Это усиливает

необходимость проведения всех мероприятий, соблюдения всех правил и требований.

И я хочу обратить на это особое внимание и ещё раз напомнить нашим согражданам

о том, как защитить себя и не заболеть.

Первое – максимально сократить количество контактов. Сегодня у нас режим самоизоляции, и соблюдать его надо строжайшим образом – и молодым, и детям, и людям старшего возраста. Безусловно, крайне важно это делать. Нам нужно защитить в первую очередь людей старшего поколения, с тем чтобы с ними не случилось беды, которую приносит коронавирус.

И конечно, нужно

соблюдать все правила личной гигиены: содержать руки в чистоте, содержать в

чистоте лицо, промывать и ополаскивать их, насколько у вас есть возможность, особенно если

вы куда-то выходили, или если с кем-то всё-таки общались. Конечно, содержать в

чистоте своё жилище. Это, конечно, правила дезинфекции. И обязательное

обращение к врачу, если кто-то из ваших близких или вы почувствовали себя

плохо. Должно быть высокое чувство ответственности у каждого. Не подвергайте

риску ни своё здоровье и жизнь, ни жизнь и здоровье окружающих.

Любое недомогание – сегодня врачи приезжают домой, открыты горячие линии. Вас

выслушают, проконсультируют и вам всячески помогут.

И конечно, очень важно, чтобы при малейшем недомогании вы обратились за медицинской помощью, чтобы вас протестировали и чтобы это было сделано своевременно. Не нужно ждать, не нужно пытаться самому поставить себе диагноз. Нужно обязательно, повторю, обратиться за медицинской помощью. Нужно учитывать и то, что врач сегодня не может, лишь осмотрев вас, отдифференцировать обычный грипп – а и он сегодня есть на территории Российской Федерации – или обычную острую респираторную вирусную инфекцию от инфекции, которая вызывается новым коронавирусом.

Поэтому я от всей души желаю вам здоровья. И очень прошу соблюдать все те несложные, но очень важные правила, о которых мы уже столько сказали и ещё будем говорить. Которые написаны в наших памятках, на наших сайтах и, конечно, на главном сайте по противодействию распространению коронавируса «Стопкоронавирус.рф».

Вопрос: Анна Юрьевна, Вы уже сказали, что с начала нерабочей недели людей на улице

стало заметно меньше. И это, конечно, очень важно. Какие действия, с Вашей точки

зрения, необходимо предпринимать дальше?

Какие действия, с Вашей точки

зрения, необходимо предпринимать дальше?

А.Попова: Очень важно не останавливаться в проведении всех мероприятий, которые мы начали. Эффект безусловный, но эффект не сиюминутный. Вирус распространяется. Население Российской Федерации очень велико. Разные ситуации в разных субъектах. И прекращение каких-либо действий, остановка проведения мероприятий, безусловно, могли бы привести к дальнейшему росту, и росту взрывному, от чего мы стараемся уйти. Поэтому продолжение этих мероприятий, продолжение разрыва общения – это безусловная задача грядущего периода.

|

Наименование прокуратуры |

Почтовый адрес |

Электронная почта |

Справочные телефоны |

|---|---|---|---|

|

Прокуратура Приморского края |

690091 |

(для отображения адреса необходимо включить JavaScript) |

(423) 240-44-30 |

|

Прокуратура г. Владивостока |

690091, |

(для отображения адреса необходимо включить JavaScript) |

(423) 226-96-69 |

|

Прокуратура Ленинского района |

690001, |

(для отображения адреса необходимо включить JavaScript) |

(423) 220-50-91, (423) 222-38-60 |

|

Прокуратура Первомайского района |

690035, |

(для отображения адреса необходимо включить JavaScript) |

(423) 227-69-71, (423) 227-56-85 |

|

Прокуратура Первореченского района |

690048, |

(для отображения адреса необходимо включить JavaScript) |

(423) 236-23-35 |

|

Прокуратура Советского района |

690049, |

(для отображения адреса необходимо включить JavaScript) |

(423) 232-77-33 |

|

Прокуратура Фрунзенского района |

690000 |

(для отображения адреса необходимо включить JavaScript) |

(423) 241-41-78 |

|

Прокуратура г. Артема |

692760, |

(для отображения адреса необходимо включить JavaScript) |

(42337) 4-33-75 (42337) 4-35-43 |

|

Прокуратура г. Арсеньева |

692337 |

(для отображения адреса необходимо включить JavaScript) |

(42361) 4-19-37 |

|

Прокуратура г. Дальнегорска |

692446, |

(для отображения адреса необходимо включить JavaScript) |

(42373) 2-75-65 |

|

Прокуратура г. Находка |

692926, |

(для отображения адреса необходимо включить JavaScript) |

(4236) 65-88-36 (4236) 65-30-79 |

|

Прокуратура г. Партизанска |

692864, |

(для отображения адреса необходимо включить JavaScript) |

(42363) 6-29-80 |

|

Прокуратура г. Спасска-Дальнего и Спасского района |

692245, |

(для отображения адреса необходимо включить JavaScript) |

(42352) 2-18-38 |

|

Уссурийская городская прокуратура |

692500 |

(для отображения адреса необходимо включить JavaScript) |

(4234) 32-93-44 |

|

Большекаменская межрайонная прокуратура |

692806, |

(для отображения адреса необходимо включить JavaScript) |

(42335) 4-04-18 |

|

Прокуратура ЗАТО г. Фокино |

692880 |

(для отображения адреса необходимо включить JavaScript) |

(42339) 2-65-65 (42339) 2-54-97 |

|

Приморская прокуратура по надзору за соблюдением законов в исправительных учреждениях Приморского края |

690039, |

(для отображения адреса необходимо включить JavaScript) |

(423) 237-54-05 |

|

Дальнереченская межрайонная прокуратура |

692132, |

(для отображения адреса необходимо включить JavaScript) |

(42356) 33-1-19 |

|

Лесозаводская межрайонная прокуратура |

692031, |

(для отображения адреса необходимо включить JavaScript)

|

(42355)29-1-37 |

|

Прокуратура Анучинского района |

692300, |

(для отображения адреса необходимо включить JavaScript) |

(42362) 91-5-31 |

|

Прокуратура Кавалеровского района |

692412 |

(для отображения адреса необходимо включить JavaScript) |

(42375) 9-12-47 |

|

Прокуратура Кировского района |

692091, |

(для отображения адреса необходимо включить JavaScript) |

(42354) 21-3-89 |

|

Прокуратура Красноармейского район |

692171, |

(для отображения адреса необходимо включить JavaScript) |

(42359) 21355 |

|

Прокуратура Лазовского района |

692980 |

(для отображения адреса необходимо включить JavaScript) |

(42377) 20-6-34 |

|

Прокуратура Михайловского района |

692651, |

(для отображения адреса необходимо включить JavaScript) |

(42346) 2-37-00 |

|

Прокуратура Надеждинского района |

692481, |

(для отображения адреса необходимо включить JavaScript) |

(42334) 2-01-72 |

|

Прокуратура Октябрьского района |

692560, |

(для отображения адреса необходимо включить JavaScript) |

(42344) 55-4-64 |

|

Прокуратура Ольгинского района |

692460, |

(для отображения адреса необходимо включить JavaScript) |

(42376) 9-13-57 |

|

Прокуратура Партизанского района

|

692962, |

(для отображения адреса необходимо включить JavaScript) |

(42365) 2-13-34 |

|

Прокуратура Пограничного района |

692582, |

(для отображения адреса необходимо включить JavaScript) |

(42345) 21-2-30

|

|

Прокуратура Пожарского района |

692001, |

(для отображения адреса необходимо включить JavaScript)

|

(42357) 33-4-55

|

|

Прокуратура Тернейского района |

692150, |

(для отображения адреса необходимо включить JavaScript)(для отображения адреса необходимо включить JavaScript) |

(42374) 31-3-06 |

|

Прокуратура Ханкайского района |

692684, |

(для отображения адреса необходимо включить JavaScript) |

(42349) 97-13-2 |

|

Прокуратура Хасанского района |

692701 |

(для отображения адреса необходимо включить JavaScript) |

(42331) 47-27-6 |

|

Прокуратура Хорольского района |

692254 |

(для отображения адреса необходимо включить JavaScript) |

(42347) 2-11-44 |

|

Прокуратура Черниговского района |

692372 |

(для отображения адреса необходимо включить JavaScript) |

(42351) 25-5-86 |

|

Прокуратура Чугуевского район |

692623, |

(для отображения адреса необходимо включить JavaScript) |

(42372) 24-8-20 (42372) 24-3-40 |

|

Прокуратура Яковлевского района |

692361, |

(для отображения адреса необходимо включить JavaScript) |

(42371) 9-77-18 |

Нумерованные ссылки — The Writing Center — UW–Madison

В этом разделе описывается система нумерованных ссылок и приводятся примеры из одной версии системы.* Спросите своего инструктора, какой конкретный стиль использовать.

Стили документации по химии, информатике, математике, физике и медицине обобщены в James D. Lester, Writing Research Papers, 5th ed., pp. 231-237, доступном в Центре письма.

Lester, Writing Research Papers, 5th ed., pp. 231-237, доступном в Центре письма.

*Эта версия с небольшими вариациями используется во многих журналах и в двух книгах по научной литературе: Robert A.«Как написать и опубликовать научную статью» и «Научное письмо для аспирантов» Ф. Питера Вудфорда (оба доступны в Центре письма).

Создать список ссылок

Перечислите цитируемые работы с соответствующими номерами на новой странице после текста под названием Ссылки . Хотя примерный список ниже расположен не в алфавитном порядке, вы должны расположить свой список литературы в алфавитном порядке.

Чек Джеймс Д. Лестер, Написание исследовательских работ, 5-е изд., стр. 231-237 (доступно в Центре письма) или руководство по документации для вашей области для организации и нумерации списка, а также для стиля и порядка элементов в каждой записи.

Используйте приведенную ниже таблицу для получения рекомендаций по форматированию записей в пронумерованном списке ссылок.

Книга (1): Один автор

1. Циммерман Б.К. 1984. Биофьючер, противостоящий генетической эре. Пленум Пресс, Нью-Йорк.

Книга (2): 2 автора

2. Нелькин Д., М.Минтай. 1980. Проблемы и процедуры регулирования техногенного риска. В Р. Швинг и В. Альберс (ред.), Управление социальными рисками. п. 136-67. Пленум Пресс, Нью-Йорк.

Книга (3): Редактор вместо автора

3. Милунский А., Г.Ю. Анны (ред.). 1976. Генетика и закон. Пленум Пресс, Нью-Йорк.

Книга (4): 2-е или более позднее издание

4. Бернс, Джордж В. 1980. Наука генетика: введение в наследственность. 4-е изд. Макмиллан. Нью-Йорк.

Книга (5): Том в многотомном труде

5. Hotchkiss, R.D. 1980. Recombinant DNA research, vol. 5. Публикация НИЗ № 80-2130.

Книга (6): Том многотомного труда с субтитрами

6. Управление по оценке технологий, Конгресс США. 1980. Энергия для биологических процессов, вып. 2. Технический анализ. Типография правительства США, Вашингтон, округ Колумбия

Книга (7): Статья в отредактированном сборнике

7. Нелькин Д., Поллак М.. 1980.Проблемы и процедуры регулирования техногенного риска. В Р. Швинг и В. Альберс (ред.), Управление социальными рисками. п. 136-67. Пленум Пресс, Нью-Йорк.

Нелькин Д., Поллак М.. 1980.Проблемы и процедуры регулирования техногенного риска. В Р. Швинг и В. Альберс (ред.), Управление социальными рисками. п. 136-67. Пленум Пресс, Нью-Йорк.

Книга (8): Корпоративный автор

8. Национальный исследовательский совет. 1977. Всемирное исследование продовольствия и питания: потенциальный вклад исследования. Автор, Вашингтон, округ Колумбия

9. Управление по оценке технологий, Конгресс США. 1980. Энергия для биологических процессов, вып. 2. Технический анализ. Типография правительства США, Вашингтон, округ Колумбия.С.

Журнальная статья (1): Один автор

10. Майерс, Н. 1979. Сохранение нашего глобального запаса. Среда 21: 25-30.

Журнальная статья (2): более 1 автора

11. Исраэль, Массачусетс, и соавт. 1979. Молекулярное клонирование ДНК вируса полиомы в кишечной палочке: плазмидные векторные системы. Наука 203: 883-887.

Журнальная статья (3): В отредактированном сборнике

12. Нелькин Д., Поллак М.. 1980. Проблемы и процедуры регулирования техногенного риска.В Р. Швинг и В. Альберс (ред.), Управление социальными рисками. п. 136-67. Пленум Пресс, Нью-Йорк.

Нелькин Д., Поллак М.. 1980. Проблемы и процедуры регулирования техногенного риска.В Р. Швинг и В. Альберс (ред.), Управление социальными рисками. п. 136-67. Пленум Пресс, Нью-Йорк.

Создание ссылок в тексте

При использовании нумерованных ссылок цитируйте источник, используя номер, присвоенный этому источнику в списке литературы.

Используйте приведенную ниже информацию в качестве руководства по правильному цитированию нумерованных ссылок в тексте.

Пронумеруйте свои цитаты

В зависимости от системы, используемой в вашей области, либо:

- Расположите цитируемые источники в алфавитном порядке, а затем пронумеруйте их; или

- Пронумеруйте цитаты последовательно в соответствии с первым упоминанием каждого источника в тексте (используя тот же номер для последующих ссылок на тот же источник).

Отформатируйте цитаты

- Поместите номер в круглые или квадратные скобки; или

- Используйте надстрочный индекс (число над текстовой строкой, как для сноски).

Включить номер страницы

Добавьте запятую и номер страницы источника.

Пример:

Метод описан в 1979 г. (2, с. 885).

[Ссылка указывает, что метод был описан на странице 885 ссылки номер 2 (Israel et al.) в списке литературы в раздаточном материале Центра письма о пронумерованных ссылках под названием «Список литературы». Обратите внимание, что точка в предложении стоит после закрывающей скобки.]

Сделайте цитату частью предложения

Поместите номер непосредственно после имени автора или упоминания произведения:

Работа Нелкина и Поллака (6) поддерживает эту теорию.

Исследование 1979 года (4) показало. . . .

Вы можете сослаться на ряд работ в одной паре скобок или квадратных скобок или в серии надстрочных чисел:

Многочисленные исследования (1, 3, 4, 8, 9) относятся к .. .

ip-cref

Следующий: Содержание Содержимое

Справочник по IP-команде.

Алексей Н. Кузнецов

Институт ядерных исследований, г. Москва

[email protected]

- Содержимое

- Об этом документе

- ip — синтаксис команды

- Пример:

- ip — сообщения об ошибках

- IP-ссылка — конфигурация сетевого устройства

- Объект:

- Команды:

- ip link set — изменить атрибуты устройства

- Сокращения:

- Аргументы:

- Предупреждение:

- Примеры:

- ip link show — отображение атрибутов устройства

- Сокращения:

- Аргументы:

- Формат вывода:

- Статистика:

- IP-адрес — управление адресом протокола

- Сокращения:

- Объект:

- Команды:

- ip address add — добавить новый адрес протокола

- Сокращения:

- Аргументы:

- Примеры:

- ip address delete — удалить адрес протокола

- Сокращения:

- Аргументы:

- Примеры:

- ip address show — отображение адресов протоколов

- Сокращения:

- Аргументы:

- Формат вывода:

- ip address flush — сброс адресов протокола

- Сокращения:

- Описание:

- Аргументы:

- Предупреждение:

- Статистика:

- Пример:

- ip-сосед — управление таблицами соседей/arp

- Сокращения:

- Объект:

- Команды:

- См.

также:

также: - ip-сосед добавить — добавить новую запись соседа

изменение соседа по ip — изменить существующую запись

ip-сосед заменить — добавить новую запись или изменить существующую- Сокращения:

- Описание:

- Аргументы:

- Примеры:

- ip-сосед удалить — удалить запись соседа

- Сокращения:

- Описание:

- Аргументы:

- Пример:

- Предупреждение:

- ip-сосед показать — список записей соседей

- Сокращения:

- Описание:

- Аргументы:

- Формат вывода:

- Статистика:

- ip-соседний флеш — очистить соседние записи

- Сокращения:

- Описание:

- Аргументы:

- Статистика:

- Пример:

- ip route — управление таблицей маршрутизации

- Сокращения:

- Объект:

- Атрибуты маршрута:

- Типы маршрутов:

- Маршрутные таблицы:

- ip route add — добавить новый маршрут

ip route change — изменить маршрут

ip route replace — изменить маршрут или добавить новый- Сокращения:

- Аргументы:

- Примеры:

- ip route delete — удалить маршрут

- Сокращения:

- Аргументы:

- Пример:

- ip route show — список маршрутов

- Сокращения:

- Описание:

- Аргументы:

- Примеры:

- Формат вывода:

- Статистика:

- ip route save — сохранить таблицы маршрутизации

- Описание:

- Аргументы:

- Пример:

- Формат вывода:

- ip route restore — восстановить таблицы маршрутизации

- Описание:

- Аргументы:

- Пример:

- ip route flush — сбросить таблицы маршрутизации

- Сокращения:

- Описание:

- Аргументы:

- Статистика:

- Примеры:

- ip route get — получить один маршрут

- Сокращения:

- Описание:

- Аргументы:

- Формат вывода:

- Примеры:

- ip rule — управление базой данных политик маршрутизации

- Сокращения:

- Объект:

- Атрибуты правила:

- Типы правил:

- Команды:

- IP-правило добавить — вставить новое правило

ip rule delete — удалить правило- Сокращения:

- Аргументы:

- Предупреждение:

- Примеры:

- ip rule show — список правил

- Сокращения:

- Аргументы:

- Формат вывода:

- ip rule save — сохранение таблиц правил

- Описание:

- Аргументы:

- Пример:

- Формат вывода:

- ip rule restore — восстановление таблиц правил

- Описание:

- Аргументы:

- Пример:

- ip maddress — управление многоадресными адресами

- Объект:

- Команды:

- ip maddress show — список многоадресных адресов

- Сокращения:

- Аргументы:

- Формат вывода:

- ip maddress add — добавить многоадресный адрес

ip maddress delete — удалить многоадресный адрес- Сокращения:

- Описание:

- Аргументы:

- Пример:

- ip mroute — управление кешем многоадресной маршрутизации

- Сокращения:

- Объект:

- Команды:

- ip mroute show — список записей кэша mroute

- Сокращения:

- Аргументы:

- Формат вывода:

- Статистика:

- IP-туннель — конфигурация туннеля

- Сокращения:

- Объект:

- Команды:

- См.

также:

также: - IP-туннель добавить — добавить новый туннель

изменение ip-туннеля — изменить существующий туннель

удаление ip-туннеля — уничтожить туннель- Сокращения:

- Аргументы:

- Пример:

- IP Tunnel Show — список туннелей

- Сокращения:

- Аргументы:

- Формат вывода:

- Статистика:

- IP-монитор и rtmon — мониторинг состояния

- Область маршрутизации и распространение политики, rtacct

- Библиография

- Выбор адреса источника

- Прокси ARP/NDISC

- Состояние NAT маршрута

- Чем не является:

- Как это работает.

- Как перевести только выбранные порты:

- Пример: минимальная настройка хоста

- Пример: ifcfg — управление адресом интерфейса

- Об этом документе…

Диапазоны IP-адресов AWS — общий справочник AWS

Amazon Web Services (AWS) публикует свои текущие диапазоны IP-адресов в формате JSON. Чтобы просмотреть

текущие диапазоны, загрузите файл

Чтобы просмотреть

текущие диапазоны, загрузите файл .json . Для сохранения истории сохраните

последующие версии .json в вашей системе. Чтобы определить

были ли изменения с момента последнего сохранения файла, проверьте

время публикации в текущем файле и сравнить его со временем публикации в последнем файле

что ты спас.

Скачать

Скачать ip-ranges.json.

Если вы обращаетесь к этому файлу программно, вы обязаны убедиться, что приложение загружает файл только после успешной проверки сертификата TLS представленный сервером.

Синтаксис

Синтаксис ip-ranges.json следующий.

{

"syncToken": " 0123456789 ",

"createDate": " гггг - мм - дд - чч - мм - сс ",

"префиксы": [

{

"ip_prefix": " cidr ",

"регион": " регион ",

"network_border_group": " network_border_group ",

"сервис": " подмножество "

}

],

"ipv6_prefixes": [

{

"ipv6_prefix": " cidr ",

"регион": " регион ",

"network_border_group": " network_border_group ",

"сервис": " подмножество "

}

]

} - токен синхронизации

Время публикации в формате времени эпохи Unix.

Тип: Строка

Пример:

"syncToken": "1416435608"- дата создания

Дата и время публикации в формате UTC ГГ-ММ-ДД-чч-мм-сс.

Тип: Строка

Пример:

"createDate": "2014-11-19-23-29-02"- префиксы

Префиксы IP для диапазонов адресов IPv4.

Тип: Массив

- ipv6_префиксы

Префиксы IP для диапазонов адресов IPv6.

Тип: Массив

- ip_prefix

Диапазон общедоступных адресов IPv4 в нотации CIDR.

Обратите внимание, что AWS может

рекламировать префикс в более конкретных диапазонах.Например, префикс

96.127.0.0/17 в файле может объявляться как 96.127.0.0/21, 96.127.8.0/21,

96.127.32.0/19 и 96.127.64.0/18.

Обратите внимание, что AWS может

рекламировать префикс в более конкретных диапазонах.Например, префикс

96.127.0.0/17 в файле может объявляться как 96.127.0.0/21, 96.127.8.0/21,

96.127.32.0/19 и 96.127.64.0/18.Тип: Строка

Пример:

"ip_prefix": "198.51.100.2/24"- ipv6_prefix

Диапазон общедоступных адресов IPv6 в нотации CIDR.Обратите внимание, что AWS может рекламировать префикс в более конкретных диапазонах.

Тип: Строка

Пример:

"ipv6_prefix": "2001:db8:1234::/64"- network_border_group

Имя пограничной группы сети, которая является уникальным набором доступности Зоны или локальные зоны, из которых AWS объявляет IP-адреса.

Тип: Строка

Пример:

"network_border_group": "us-west-2-lax-1"- область

Регион AWS или

ГЛОБАЛЬНЫЙдля периферийных местоположений. СерииCLOUDFRONTиROUTE53ГЛОБАЛЬНЫЙ.Тип: Строка

Допустимые значения:

ap-east-1|ап-северо-восток-1|ап-северо-восток-2|ап-северо-восток-3|ап-юг-1|ап-юго-восток-1|ап-юго-восток-2|ca-центральный-1|сп-север-1|сп-северо-запад-1|ес-центр-1|ес-север-1|ес-запад-1|ес-запад-2|ес-запад-3|са-восток-1|сша-восток-1|сша-восток-2|us-gov-east-1|us-gov-west-1|сша-запад-1|сша-запад-2|ГЛОБАЛЬНЫЙПример:

"регион": "us-east-1"- обслуживание

Подмножество диапазонов IP-адресов.

Адреса, перечисленные для

Адреса, перечисленные для API_GATEWAY, являются только исходящими. УкажитеAMAZON, чтобы получить все диапазоны IP-адресов (что означает что каждое подмножество также входит в подмножествоAMAZON). Однако некоторые диапазоны IP-адресов есть только вAMAZON. подмножество (это означает, что они также недоступны в другом подмножестве).Тип: Строка

Допустимые значения:

AMAZON|AMAZON_APPFLOW|AMAZON_CONNECT|API_GATEWAY|CHIME_MEETINGS|ГОЛОСОВОЙ_КОННЕКТОР|ОБЛАКО9|ОБЛАЧНАЯ ПЕРЕГОРОДКА|CLOUDFRONT_ORIGIN_FACING|СБОРКА КОДА|ДИНАМОДБ|ЭБС|EC2|EC2_INSTANCE_CONNECT|ГЛОБАЛАКСЕЛЕРАТОР|KINESIS_VIDEO_STREAMS|МАРШРУТ53|ROUTE53_HEALTHCHECKS|ROUTE53_HEALTHCHECKS_PUBLISHING|ROUTE53_RESOLVER|S3|РАБОЧИЕ ОБЛАСТИ_ШЛЮЗЫПример:

"сервис": "AMAZON"

Фильтрация файла JSON

Вы можете загрузить инструмент командной строки, который поможет вам отфильтровать информацию только по тому, что

ты ищешь.

Windows

Инструменты AWS для Windows PowerShell включают командлет Get-AWSPublicIpAddressRange ,

для анализа этого файла JSON. Следующие примеры демонстрируют его использование. Дополнительные сведения см. в разделе Запрос диапазонов общедоступных IP-адресов для AWS и

Get-AWSPublicIpAddressRange.

Пример 1. Получить дату создания

PS C:\> Get-AWSPublicIpAddressRange -OutputPublicationDate

Среда, 22 августа 2018 г. 21:22:35 Пример 2.Получить информацию для определенного региона

PS C:\> Get-AWSPublicIpAddressRange -Region us-east-1

Служба NetworkBorderGroup региона IpPrefix

-------- ------ ------- -------

23.20.0.0/14 сша-восток-1 сша-восток-1 АМАЗОН

50. 16.0.0/15 сша-восток-1 сша-восток-1 АМАЗОН

50.19.0.0/16 сша-восток-1 сша-восток-1 АМАЗОН

...

16.0.0/15 сша-восток-1 сша-восток-1 АМАЗОН

50.19.0.0/16 сша-восток-1 сша-восток-1 АМАЗОН

... Пример 3.Получить все IP-адреса

PS C:\> (Get-AWSPublicIpAddressRange).IpPrefix

23.20.0.0/14

27.0.0.0/22

43.250.192.0/24

...

2406:da00:ff00::/64

2600:1fff:6000::/40

2a01:578:3::/64

2600:9000::/28 Пример 4. Получить все адреса IPv4

PS C:\> Get-AWSPublicIpAddressRange | где {$_.IpAddressFormat -eq "IPv4"} | выберите IpPrefix

IPпрефикс

--------

23.20.0.0/14

27.0.0.0/22

43.250.192.0/24

... Пример 5. Получить все адреса IPv6

PS C:\> Get-AWSPublicIpAddressRange | где {$_.IpAddressFormat -eq "Ipv6"} | выберите IpPrefix

IPпрефикс

--------

2a05:d07c:2000::/40

2a05:d000:8000::/40

2406:дафе:2000::/40

. ..

.. Пример 6. Получить все IP-адреса для определенной службы

PS C:\> Get-AWSPublicIpAddressRange -ServiceKey CODEBUILD | выберите IpPrefix

IPпрефикс

--------

52.47.73.72/29

13.55.255.216/29

52.15.247.208/29

... Линукс

В следующих примерах команд используется jq для анализа локальной копии файла JSON.

Пример 1. Получить дату создания

$ jq .createDate < ip-ranges.json

"2016-02-18-17-22-15" Пример 2. Получить информацию по конкретному региону

$ jq'.префиксы[] | select(.region=="us-east-1")' < ip-ranges.json

{

"ip_prefix": "23. 20.0.0/14",

"регион": "сша-восток-1",

"network_border_group": "США-Восток-1",

"сервис": "АМАЗОН"

},

{

"ip_prefix": "50.16.0.0/15",

"регион": "сша-восток-1",

"network_border_group": "США-Восток-1",

"сервис": "АМАЗОН"

},

{

"ip_prefix": "50.19.0.0/16",

"регион": "сша-восток-1",

"network_border_group": "США-Восток-1",

"сервис": "АМАЗОН"

},

...

20.0.0/14",

"регион": "сша-восток-1",

"network_border_group": "США-Восток-1",

"сервис": "АМАЗОН"

},

{

"ip_prefix": "50.16.0.0/15",

"регион": "сша-восток-1",

"network_border_group": "США-Восток-1",

"сервис": "АМАЗОН"

},

{

"ip_prefix": "50.19.0.0/16",

"регион": "сша-восток-1",

"network_border_group": "США-Восток-1",

"сервис": "АМАЗОН"

},

... Пример 3.Получить все адреса IPv4

$ jq -r '.prefixes | .[].ip_prefix' < ip-ranges.json

23.20.0.0/14

27.0.0.0/22

43.250.192.0/24

... Пример 4. Получить все адреса IPv6

$ jq -r '.ipv6_prefixes | .[].ipv6_prefix' < ip-ranges.json

2a05:d07c:2000::/40

2a05:d000:8000::/40

2406:дафе:2000::/40

... Пример 5.Получить все адреса IPv4 для конкретной службы

$ jq -r '. prefixes[] | выберите (.service=="CODEBUILD") | .ip_prefix '< ip-ranges.json

prefixes[] | выберите (.service=="CODEBUILD") | .ip_prefix '< ip-ranges.json

52.47.73.72/29

13.55.255.216/29

52.15.247.208/29

... Пример 6. Получить все адреса IPv4 для определенной службы в определенном регионе

$ jq -r '.prefixes[] | select(.region=="us-east-1") | выберите (.service=="CODEBUILD") | .ip_prefix' < ip-ranges.json

34.228.4.208/28 Пример 7. Получить информацию для определенной пограничной группы сети

$ jq -r '.prefixes[] | выберите(.region=="us-west-2") | select(.network_border_group=="us-west-2-lax-1") | .ip_prefix '< ip-ranges.json

70.224.192.0/18

52.95.230.0/24

15.253.0.0/16

... Внедрение контроля выхода

Чтобы разрешить экземпляру доступ только к сервисам AWS, создайте группу безопасности с правилами

которые разрешают исходящий трафик к блокам CIDR в списке AMAZON , минус

блоки CIDR, которые также находятся в списке EC2 . IP-адреса в

IP-адреса в Список EC2 может быть назначен экземплярам EC2.

Windows PowerShell

В следующем примере PowerShell показано, как получить IP-адреса, находящиеся в

список AMAZON , но не список EC2 . Скопируйте скрипт и

сохраните его в файле с именем Select_address.ps1 .

$ amazon_addresses = Get-AWSPublicIpAddressRange -ServiceKey Amazon

$ec2_addresses = Get-AWSPublicIpAddressRange -ServiceKey ec2

ForEach (адрес $ в $ amazon_addresses)

{

если($ec2_адреса.IpPrefix - не содержит $address.IpPrefix)

{

($адрес).IpPrefix

}

} Вы можете запустить этот скрипт следующим образом:

PS C:\> .\Select_address.ps1

13.32.0.0/15

13.35.0.0/16

13.248.0.0/20

13.248.16. 0/21

13.248.24.0/22

13.248.28.0/22

27.0.0.0/22

43.250.192.0/24

43.250.193.0/24

...

0/21

13.248.24.0/22

13.248.28.0/22

27.0.0.0/22

43.250.192.0/24

43.250.193.0/24

... дк

В следующем примере показано, как получить IP-адреса, находящиеся в список AMAZON , но не список EC2 , для всех

Регионы:

jq -r '[.префиксы[] | select(.service=="AMAZON").ip_prefix] - [.prefixes[] | select(.service=="EC2").ip_prefix] | .[]' < ip-ranges.json

52.94.22.0/24

52.94.17.0/24

52.95.154.0/23

52.95.212.0/22

54.239.0.240/28

54.239.54.0/23

52.119.224.0/21

... В следующем примере показано, как отфильтровать результаты по одному региону:

jq -r '[.prefixes[] | select(.region=="us-east-1" and .service=="AMAZON").ip_prefix] - [.prefixes[] | Выбрать(.region=="us-east-1" и .service=="EC2").ip_prefix] | .[]' < ip-ranges. json

json Питон

Следующий скрипт Python показывает, как получить IP-адреса, которые находятся в

список AMAZON , но не список EC2 . Скопируйте скрипт и

сохраните его в файле с именем get_ips.py .

#!/usr/bin/env Python

запросы на импорт

ip_ranges = запросы.получить('https://ip-ranges.amazonaws.com/ip-ranges.json').json()['префиксы']

amazon_ips = [item['ip_prefix'] для элемента в ip_ranges, если item["service"] == "AMAZON"]

ec2_ips = [item['ip_prefix'] для элемента в ip_ranges, если item["service"] == "EC2"]

amazon_ips_less_ec2=[]

для ip в amazon_ips:

если ip не в ec2_ips:

amazon_ips_less_ec2.append(ip)

для ip в amazon_ips_less_ec2: print(str(ip)) Вы можете запустить этот скрипт следующим образом:

$ питон. /get_ips.py

/get_ips.py

13.32.0.0/15

13.35.0.0/16

13.248.0.0/20

13.248.16.0/21

13.248.24.0/22

13.248.28.0/22

27.0.0.0/22

43.250.192.0/24

43.250.193.0/24

... Уведомления о диапазонах IP-адресов AWS

Всякий раз, когда происходит изменение диапазонов IP-адресов AWS, мы отправляем уведомления на

подписчики темы AmazonIpSpaceChanged . Полезная нагрузка содержит

информация в следующем формате:

{

"create-time":" гггг - мм - дд T чч : мм : сс +00:00",

«синктокен»: « 0123456789 »,

"md5": " 6a45316e8bc9463c9e926d5d37836d33 ",

"url":"https://IP-диапазоны.amazonaws.com/ip-ranges.json"

} - время создания

Дата и время создания.

Уведомления могут доставляться не по порядку. Поэтому мы рекомендуем что вы проверяете метки времени, чтобы обеспечить правильный порядок.

- синтокен

Время публикации в формате времени эпохи Unix.

- мд5

Криптографическое хеш-значение

ip-ranges.jsonфайл. Вы можете использовать это значение, чтобы проверить, является ли загруженный файл поврежден.- адрес

Расположение

диапазонов IP-адресов.jsonфайл.

Если вы хотите получать уведомления при изменении диапазонов IP-адресов AWS,

вы можете подписаться следующим образом, чтобы получать уведомления с помощью Amazon SNS.

Чтобы подписаться на уведомления диапазона IP-адресов AWS

Откройте консоль Amazon SNS по адресу https://console.aws.amazon.com/sns/v3/home.

В панели навигации измените регион на Восток США (Сев.Вирджиния) , при необходимости. Вы должны выбрать это регион, потому что уведомления SNS, на которые вы подписаны, были созданы в этот Регион.

На панели навигации выберите Подписки .

Выберите Создать подписку .

В диалоговом окне Создать подписку выполните далее:

Для темы ARN скопируйте следующий ресурс Amazon Имя (АРН):

arn:aws:sns:us-east-1:80619- 81:AmazonIpSpaceChanged

Для Протокол выберите используемый протокол (для например,

Электронная почта).

Для Конечная точка введите конечную точку для получения уведомление (например, ваш адрес электронной почты).

Выберите Создать подписку .

С вами свяжутся на указанной вами конечной точке и попросят подтвердить ваша подписка.Например, если вы указали адрес электронной почты, вы получить сообщение электронной почты с темой

Уведомление AWS — Подтверждение подписки. Следуйте инструкциям, чтобы подтвердить подписка.

Уведомления зависят от доступности конечной точки. Поэтому вы можете

хотите периодически проверять файл JSON, чтобы убедиться, что у вас есть последние диапазоны.Дополнительные сведения о надежности Amazon SNS см. на странице https://aws.amazon.com/sns/faqs/#Reliability.

на странице https://aws.amazon.com/sns/faqs/#Reliability.

Если вы больше не хотите получать эти уведомления, используйте следующую процедуру, чтобы отписаться.

Чтобы отказаться от подписки на уведомления о диапазонах IP-адресов AWS

Откройте консоль Amazon SNS по адресу https://console.aws.amazon.com/sns/v3/home.

На панели навигации выберите Подписки .

Установите флажок для подписки.

Выбрать Действия , Удалить подписки .

При запросе подтверждения выберите Удалить .

Дополнительные сведения об Amazon SNS см. в Руководстве разработчика Amazon Simple Notification Service .

Примечания к выпуску

В следующей таблице описаны обновления диапазонов IP-адресов AWS. Мы также добавляем новые коды регионов

с каждым запуском региона.

Мы также добавляем новые коды регионов

с каждым запуском региона.

| Описание | Дата выпуска |

|---|---|

Добавлен сервисный код CLOUDFRONT_ORIGIN_FACING . | 12 октября 2021 г. |

Добавлен сервисный код ROUTE53_RESOLVER . | 24 июня 2021 г. |

Добавлен сервисный код EBS . | 12 мая 2021 г. |

Добавлен сервисный код KINESIS_VIDEO_STREAMS . | 19 ноября 2020 г. |

Добавлены сервисные коды CHIME_MEETINGS и CHIME_VOICECONNECTOR . | 19 июня 2020 г. |

Добавлен сервисный код AMAZON_APPFLOW . | 9 июня 2020 г. |

| Добавлена поддержка группы границ сети. | 7 апреля 2020 г. |

Добавлен сервисный код WORKSPACES_GATEWAYS . | 30 марта 2020 г. |

Добавлен сервисный код ROUTE53_HEALTHCHECK_PUBLISHING . | 30 января 2020 г. |

Добавлен сервисный код API_GATEWAY . | 26 сентября 2019 г. |

Добавлен сервисный код EC2_INSTANCE_CONNECT . | 26 июня 2019 г. |

Добавлен сервисный код DYNAMODB . | 25 апреля 2019 г. |

Добавлен сервисный код GLOBALACCELERATOR . | 20 декабря 2018 г. |

Добавлен сервисный код AMAZON_CONNECT . | 20 июня 2018 г. |

Добавлен сервисный код CLOUD9 . | 20 июня 2018 г. |

Добавлен сервисный код CODEBUILD . | 19 апреля 2018 г. |

Добавлен сервисный код S3 . | 28 февраля 2017 г. |

| Добавлена поддержка диапазонов адресов IPv6. | 22 августа 2016 г. |

| Первоначальный выпуск | 19 ноября 2014 г. |

| Кластер AKS с контроллером входа Application Gateway | В этом образце показано, как развернуть кластер AKS со шлюзом приложений, контроллером входящего трафика шлюза приложений, реестром контейнеров Azure, Log Analytics и Key Vault | .

| Шлюз приложений с перенаправлением WAF, SSL, IIS и HTTPS | Этот шаблон развертывает шлюз приложений с WAF, сквозным SSL и перенаправлением с HTTP на HTTPS на серверах IIS. |

| Создание шлюза приложений V2 с Key Vault | Этот шаблон развертывает шлюз приложений V2 в виртуальной сети, определяемое пользователем удостоверение, хранилище ключей, секрет (данные сертификата) и политику доступа к хранилищу ключей и шлюзу приложений. |

| Шлюз приложений для мультихостинга | Этот шаблон создает шлюз приложений и настраивает его для мультихостинга через порт 443. |

| Создание шлюза приложений | Этот шаблон развертывает шлюз приложений и показывает использование функции переопределения пути для внутреннего пула адресов. |

| Создание шлюза приложений | Этот шаблон развертывает шлюз приложений с расширенными функциями проверки. |

| Создание шлюза приложений с общедоступным IP-адресом | Этот шаблон создает шлюз приложений, общедоступный IP-адрес для шлюза приложений и виртуальную сеть, в которой развертывается шлюз приложений. Также настраивает шлюз приложений для балансировки нагрузки Http с двумя внутренними серверами.Обратите внимание, что вы должны указать действительные IP-адреса для внутренних серверов. |

| Создание шлюза приложений с общедоступным IP-адресом | Этот шаблон создает шлюз приложений, общедоступный IP-адрес для шлюза приложений и виртуальную сеть, в которой развертывается шлюз приложений. Также настраивает Шлюз приложений для разгрузки SSL и балансировки нагрузки с двумя внутренними серверами. Обратите внимание, что вы должны указать действительные IP-адреса для внутренних серверов. |

| Создание шлюза приложений | Этот шаблон создает шлюз приложений с функциями перенаправления в виртуальной сети и настраивает балансировку нагрузки и правила перенаправления (базовые и на основе пути) |

| Создание шлюза приложений | Этот шаблон создает шлюз приложений с функциями перезаписи в виртуальной сети и настраивает балансировку нагрузки, правила перезаписи |

| Создание шлюза приложений | Этот шаблон развертывает шлюз приложений, настроенный с пользовательской политикой ssl. |

| Создание шлюза приложений | Этот шаблон развертывает шлюз приложений, настроенный с предопределенной политикой ssl. |

| Шлюз приложений для маршрутизации на основе пути URL | Этот шаблон создает шлюз приложений и настраивает его для маршрутизации на основе URL-пути. |

| Создание шлюза приложений v2 | Этот шаблон создает шлюз приложений v2 в виртуальной сети и настраивает свойства автоматического масштабирования и правило балансировки нагрузки HTTP с общедоступным интерфейсом |

| Создание шлюза приложений | Этот шаблон создает шлюз приложений с функциональностью брандмауэра веб-приложений в виртуальной сети и устанавливает правила балансировки нагрузки для любого количества виртуальных машин |

| Шлюз приложений для веб-приложения с ограничением IP-адресов | Этот шаблон создает шлюз приложений перед веб-приложением Azure с включенным ограничением IP-адресов в веб-приложении. |

| Создание шлюза приложений | Этот шаблон создает шлюз приложений перед двумя веб-приложениями Azure с включенным настраиваемым зондом. |

| Группы безопасности приложений | В этом шаблоне показано, как объединить элементы для защиты рабочих нагрузок с помощью групп безопасности сети и групп безопасности приложений. Он развернет виртуальную машину Linux под управлением NGINX, и с помощью групп безопасности приложений в группах безопасности сети мы предоставим доступ к портам 22 и 80 для виртуальной машины, назначенной группе безопасности приложений, называемой webServersAsg. |

| Бастион Azure как услуга | Этот шаблон подготавливает Бастион Azure в виртуальной сети |

| Бастион Azure как услуга | Этот шаблон подготавливает Бастион Azure в виртуальной сети |

| Использование брандмауэра Azure в качестве прокси-сервера DNS в топологии Hub & Spoke | В этом примере показано, как развернуть звездообразную топологию в Azure с помощью брандмауэра Azure. Виртуальная сеть концентратора действует как центральная точка подключения ко многим виртуальным сетям луча, которые подключены к виртуальной сети концентратора через пиринг виртуальных сетей. Виртуальная сеть концентратора действует как центральная точка подключения ко многим виртуальным сетям луча, которые подключены к виртуальной сети концентратора через пиринг виртуальных сетей. |

| Создание брандмауэра и политики брандмауэра с правилами и IP-группами | Этот шаблон развертывает брандмауэр Azure с политикой брандмауэра (включая несколько правил приложения и сети), ссылаясь на группы IP в правилах приложения и сети. |

| Создание брандмауэра с FirewallPolicy и IpGroups | Этот шаблон создает брандмауэр Azure с FirewallPolicy, ссылающимся на сетевые правила с IpGroups. Также включает установку Linux Jumpbox vm | .

| Создание брандмауэра Azure с помощью IpGroups | Этот шаблон создает брандмауэр Azure с правилами для приложений и сетей, относящимися к IP-группам.Также включает установку Linux Jumpbox vm | .

| Создание брандмауэра Azure с зонами доступности | Этот шаблон создает брандмауэр Azure с зонами доступности и любым количеством общедоступных IP-адресов в виртуальной сети, а также устанавливает 1 пример правила для приложения и 1 пример сетевого правила |

| Создание песочницы брандмауэра Azure с принудительным туннелированием | Этот шаблон создает изолированную программную среду брандмауэра Azure (Linux) с принудительным туннелированием одного брандмауэра через другой брандмауэр в одноранговой виртуальной сети |

| Среда тестирования для Azure Firewall Premium | Этот шаблон создает Azure Firewall Premium и политику брандмауэра с расширенными функциями, такими как обнаружение вторжений (IDPS), проверка TLS и фильтрация веб-категорий |

| Создание изолированной среды Брандмауэра Azure с виртуальными машинами Linux | Этот шаблон создает виртуальную сеть с 3 подсетями (подсеть сервера, подсеть Jumpbox и подсеть AzureFirewall), виртуальную машину Jumpbox с общедоступным IP-адресом, виртуальную машину сервера, маршрут UDR для указания на брандмауэр Azure для подсети сервера и брандмауэр Azure с 1 или больше общедоступных IP-адресов, 1 образец правила приложения, 1 образец сетевого правила и частные диапазоны по умолчанию |

| Создать настройку песочницы с помощью политики брандмауэра | Этот шаблон создает виртуальную сеть с 3 подсетями (подсеть сервера, подсеть Jumpbox и подсеть AzureFirewall), виртуальную машину Jumpbox с общедоступным IP-адресом, виртуальную машину сервера, маршрут UDR для указания на брандмауэр Azure для подсети сервера и брандмауэр Azure с 1 или больше общедоступных IP-адресов. Также создает политику брандмауэра с 1 образцом правила приложения, 1 образцом сетевого правила и частными диапазонами по умолчанию Также создает политику брандмауэра с 1 образцом правила приложения, 1 образцом сетевого правила и частными диапазонами по умолчанию | .

| Создать изолированную среду Брандмауэра Azure с зонами | Этот шаблон создает виртуальную сеть с тремя подсетями (подсеть сервера, подсеть Jumpbox и подсеть Брандмауэра Azure), виртуальную машину Jumpbox с общедоступным IP-адресом, виртуальную машину сервера, маршрут UDR, указывающий на Брандмауэр Azure для ServerSubnet, Брандмауэр Azure с одним или несколько общедоступных IP-адресов, один пример правила для приложения и один пример сетевого правила и Брандмауэр Azure в зонах доступности 1, 2 и 3. |

| Развертывание узла-бастиона в концентраторе Виртуальная сеть | Этот шаблон создает две виртуальные сети с пирингом, узел-бастион в виртуальной сети-концентраторе и виртуальную машину Linux в периферийной виртуальной сети | .

| Подключение канала ExpressRoute к виртуальной сети | Этот шаблон создает виртуальную сеть, шлюз ExpresRoute и подключение к подготовленному и включенному каналу ExpressRoute с настроенным AzurePrivatePeering. |

| Канал ExpressRoute с частным пирингом и виртуальной сетью Azure | Этот шаблон настраивает пиринг Microsoft ExpressRoute, развертывает виртуальную сеть Azure со шлюзом Expressroute и связывает виртуальную сеть с каналом ExpressRoute |

| Расширение существующей виртуальной сети Azure до конфигурации с несколькими виртуальными сетями | Этот шаблон позволяет расширить существующую среду с одной виртуальной сетью до среды с несколькими виртуальными сетями, которая распространяется на два региона центров обработки данных с помощью шлюзов VNET-to-VNET |

| Front Door Standard/Premium с источником Application Gateway | Этот шаблон создает переднюю дверцу Standard/Premium (предварительная версия) и экземпляр шлюза приложений, а также использует политику NSG и WAF для проверки прохождения трафика через источник передней дверцы. |

| Передняя дверца с экземплярами контейнеров и шлюзом приложений | Этот шаблон создает переднюю дверцу Standard/Premium (предварительная версия) с группой контейнеров и шлюзом приложений. |

| Создание брандмауэра Azure с несколькими общедоступными IP-адресами | Этот шаблон создает брандмауэр Azure с двумя общедоступными IP-адресами и двумя серверами Windows Server 2019 для тестирования. |

| Защищенные виртуальные концентраторы | Этот шаблон создает защищенный виртуальный концентратор с помощью брандмауэра Azure для защиты трафика облачной сети, направляемого в Интернет. |

| Создание балансировщика нагрузки между регионами | Этот шаблон создает балансировщик нагрузки между регионами с внутренним пулом, содержащим два региональных балансировщика нагрузки. Межрегиональный балансировщик нагрузки в настоящее время доступен в ограниченном числе регионов. Региональные балансировщики нагрузки за межрегиональным балансировщиком нагрузки могут находиться в любом регионе. |

| Стандартный балансировщик нагрузки с серверным пулом по IP-адресам | Этот шаблон используется для демонстрации того, как можно использовать шаблоны ARM для настройки внутреннего пула балансировщика нагрузки по IP-адресу, как описано в документе по управлению внутренним пулом. |

| Создать балансировщик нагрузки с общедоступным IPv6-адресом | Этот шаблон создает балансировщик нагрузки с выходом в Интернет с общедоступным IPv6-адресом, правилами балансировки нагрузки и двумя виртуальными машинами для серверного пула. |

| Создание стандартного балансировщика нагрузки | Этот шаблон создает балансировщик нагрузки с выходом в Интернет, правила балансировки нагрузки и три виртуальные машины для серверного пула, каждая из которых находится в резервной зоне. |

| Load Balancer с 2 VIP, каждый с одним правилом LB | Этот шаблон позволяет создать балансировщик нагрузки, 2 общедоступных IP-адреса для балансировщика нагрузки (multivip), виртуальную сеть, сетевой интерфейс в виртуальной сети и правило LB в балансировщике нагрузки, которое используется сетевым интерфейсом. |

| Балансировщик нагрузки с правилом NAT для входящего трафика | Этот шаблон позволяет создать балансировщик нагрузки, общедоступный IP-адрес для балансировщика нагрузки, виртуальную сеть, сетевой интерфейс в виртуальной сети и правило NAT в балансировщике нагрузки, которое используется сетевым интерфейсом. |

| Виртуальная сеть NAT | Разверните шлюз NAT и виртуальную машину |

| Виртуальная сеть NAT | Разверните шлюз NAT и виртуальную сеть |

| Сетевой интерфейс с общедоступным IP-адресом | Этот шаблон позволяет создать сетевой интерфейс в виртуальной сети со ссылкой на общедоступный IP-адрес. |

| Создание шлюза "точка-сеть" | Этот шаблон позволяет создать соединение "точка-сеть" с помощью VirtualNetworkGateways | .

| Создание шлюза "точка-сеть" с помощью Azure AD | Этот шаблон развертывает шлюз виртуальной сети VPN, настроенный с подключением типа "точка-сеть" Azure Active Directory | .

| Пример услуги Private Link | В этом шаблоне показано, как создать службу частной ссылки |

| Фрагмент варианта использования зарезервированного IP | Этот шаблон демонстрирует поддерживаемый в настоящее время вариант использования зарезервированного IP-адреса. Зарезервированный IP-адрес — это просто статически выделенный общедоступный IP-адрес. Зарезервированный IP-адрес — это просто статически выделенный общедоступный IP-адрес. |

| Создание сервера маршрутизации в новой подсети | Этот шаблон развертывает сервер маршрутизации в подсети с именем RouteServerSubnet. |

| Azure Route Server в пиринге BGP с Quagga | Этот шаблон развертывает Router Server и виртуальную машину Ubuntu с Quagga. Между сервером маршрутизатора и Quagga устанавливаются два внешних сеанса BGP. Установка и настройка Quagga выполняется с помощью пользовательского расширения сценария Azure для Linux | .

| Создание VPN-подключения Site-to-Site | Этот шаблон позволяет создать VPN-подключение Site-to-Site с использованием шлюзов виртуальной сети | .

| Создание VPN-подключения Site-to-Site | Этот шаблон позволяет создать VPN-подключение Site-to-Site с использованием шлюзов виртуальной сети | .

| Site-to-Site VPN с активным-активным шлюзом VPN с BGP | Этот шаблон позволяет развернуть VPN типа "сеть-сеть" между двумя виртуальными сетями с VPN-шлюзами в конфигурации "активный-активный" с BGP. Каждый VPN-шлюз Azure разрешает полное доменное имя удаленных узлов, чтобы определить общедоступный IP-адрес удаленного VPN-шлюза. Шаблон работает должным образом в регионах Azure с зонами доступности. Каждый VPN-шлюз Azure разрешает полное доменное имя удаленных узлов, чтобы определить общедоступный IP-адрес удаленного VPN-шлюза. Шаблон работает должным образом в регионах Azure с зонами доступности. |

| Пример виртуальной машины диспетчера трафика Azure | В этом шаблоне показано, как создать профиль диспетчера трафика Azure для балансировки нагрузки между несколькими виртуальными машинами. |

| Пример виртуальной машины диспетчера трафика Azure с зонами доступности | В этом шаблоне показано, как создать профиль диспетчера трафика Azure, распределяющий нагрузку между несколькими виртуальными машинами, размещенными в зонах доступности. |

| Пользовательские маршруты и устройство | Этот шаблон развертывает виртуальную сеть, виртуальные машины в соответствующих подсетях и направляет трафик на устройство | .

| 201-vnet-2subnets-service-endpoints-storage-integration | Создает 2 новые виртуальные машины с сетевой картой каждая в двух разных подсетях одной и той же виртуальной сети. Задает конечную точку службы в одной из подсетей и защищает учетную запись хранения в этой подсети. Задает конечную точку службы в одной из подсетей и защищает учетную запись хранения в этой подсети. |

| Создание подключения между виртуальными сетями между двумя регионами | Этот шаблон позволяет подключить две виртуальные сети в разных регионах с помощью виртуальных сетевых шлюзов | .

| Создание подключения между виртуальными сетями BGP | Этот шаблон позволяет подключить две виртуальные сети с помощью виртуальных сетевых шлюзов и BGP | .

| Создание трех виртуальных сетей для демонстрации транзитивных соединений BGP | Этот шаблон развертывает три виртуальные сети, подключенные с помощью виртуальных сетевых шлюзов и подключений с поддержкой BGP | .

Ограничение соединений с IP-фильтрацией | Руководство по поиску эластичных материалов [7.16]

Ограничение соединений с IP-фильтрациейedit

Вы можете применять IP-фильтрацию к клиентам приложений, клиентам узлов или транспортным

клиентов, в дополнение к другим узлам, которые пытаются присоединиться к кластеру.

Если IP-адрес узла находится в черном списке, функции безопасности Elasticsearch разрешают подключение к Elasticsearch, но оно немедленно разрывается, и запросы не обработанный.

Установки Elasticsearch не предназначены для публичного доступа по Интернету.IP-фильтрация и другие возможности Функции безопасности Elasticsearch не изменяют это условие.

Включение IP-фильтрацииedit

Функции безопасности Elasticsearch содержат функцию контроля доступа, которая разрешает или отклоняет хосты, домены или подсети. Если функция привилегий оператора включена, только пользователи оператора могут обновить эти настройки.

Вы настраиваете IP-фильтрацию, указав xpack.security.transport.filter.allow и хпак.Настройки security.transport.filter.deny в elasticsearch.yml . Разрешить правила

имеют приоритет над запрещающими правилами.

Если явно не указано иное, xpack.security.http. настройки по умолчанию

соответствующее значение параметра  filter.*

filter.* xpack.security.transport.filter.* .

xpack.security.transport.filter.allow: "192.168.0.1" xpack.security.transport.filter.deny: "192.168.0.0/24"

Ключевое слово _all может использоваться для запрета всех подключений, которые не

позволил.

xpack.security.transport.filter.allow: [ "192.168.0.1", "192.168.0.2", "192.168.0.3", "192.168.0.4" ] xpack.security.transport.filter.deny: _allКонфигурация IP-фильтрации